국가 인프라에 대한 북한의 사이버 공격을 효율적으로 막기 위해서는 해당 인프라와 관련 있는 협력업체와, 편리한 IT자원 관리를 위해 사용중인 중앙관리솔루션에 대한 보안수준을 강화해야 한다는 지적이다.

한국인프라사이버보안포럼(회장 김제국)이 지난 17일 오후 서울 양재동 더케이호텔에서 개최한 ‘한국인프라 사이버보안 컨퍼런스’에서 하우리의 최상명센터장은 ‘북한의 인프라 사이버테러 현황 및 대응방안’을 주제로 한 발표를 통해 이같이 밝혔다.

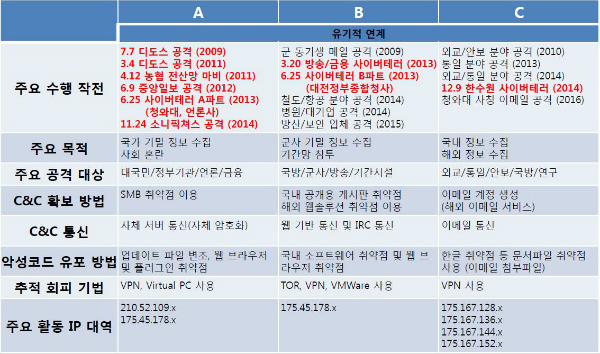

최센터장에 따르면, 현재 북한에는 3개의 핵심 팀이 있으며, 이 가운데, A팀은 7.7DDoS 대란과 농협, 중앙일보 등을 대상으로 공격한 팀으로, 2014년 소니픽처스 해킹 사건을 주도했으며, 올해 들어서는 방글라데시 SWIFT코드 탈취 사건을 주도한 것으로 알려졌다.

B팀은 최근 일어난 SK그룹 및 한진그룹을 대상으로 한 공격을 주도한 그룹으로, 주로 대기업 및 방산 부문을 타겟으로 하고 있다. 또 C팀은 한수원을 해킹한 그룹으로, 청와대를 사칭한 이메일을 정부 주요 인사들에게 날려 정보를 획득, 공격에 활용한다.

최센터장은 우리 나라의 주요 기반시설의 경우 보안 수준이 잘 돼 있어 북한이 직접적으로 공격하기 보다는 협력업체를 통한 공격이 일반적이라고 설명했다. 그는 또, 한번에 시스템을 장악해야 하기 때문에 중앙관리솔루션의 취약점을 주로 이용해서 공격을 하고 있다고 밝혔다.

특히, C팀의 경우 북한의 해커 조직인 ‘김수키(kimsuky)’ 계열 악성코드를 활용해 국방 외고 통일 안보 관련 정부부처의 정보를 수집했다. 해당 기관의 전 현직 원장이나 연구기관 연구원, 외교관, 예비역 장성 등을 대상으로 했다.

협력업체 직원의 PC를 해킹해 해당 공공기관과의 업무 연관성을 알아낸 뒤, 연관성이 있을 경우 이 직원의 PC를 이용해 해당 공공기관의 시스템을 감염시키는 방식이다. 또, 협력업체 대표의 PC를 공격하는 방법도 사용됐다.

북한 해커 그룹의 또 다른 특징은 ‘중앙관리솔루션’의 활용이다. 최근 해킹 대상에 올랐던 I사와SK그룹, 한진그룹 등의 해킹 사고 모두 중앙관리솔루션이 뚫린 탓이다. 해커들은 정부 주요 인사들이 찾는 주요 웹서버에 액티브X를 이용한 취약점을 이용해 악성코드를 깔고, 내부망에 침임했다 이후 포트스캔 통해 중앙관리서버를 탐색해 악성파일을 업로드 한 후, 동시에 전사적으로 감염되도록 했다.

이에 따라 최상명센터장은 협력업체에 대한 보안 관리를 강화할 것을 주문했다. 협력업체의 PC나 행동들이 기관의 동일한 보안수준을 지키고 있는지 예의 주시해야 하며, 새로운 직원이 들어올 때도 마찬가지로 적용해야 한다고 설명했다.

또, 중앙관리솔루션에 대해서도 회사 입장에서 적극적인 로그감사나 접근제어 등 관리체계가 제대로 이뤄지고 있는지 살펴봐야 한다고 강조했다. 같은 맥락에서 국내 보안 업체들이 홈페이지상에 자사 수주 실적을 레퍼런스로 공개하고 있는 점은 재검토해 봐야 할 사안이라고 그는 덧붙였다. 그렇게 공개된 정보야 말로, 북한의 해커들이 1차적으로 취약점 정보를 얻는 단서가 되기 때문이다.

지속적으로 추적관리도 해야 한다. 추적관리를 함으로써 과거에 침투했던 IP나 ID, 암호값 등을 알수 있다는 것이다.

박영하 자유기고가 (yhpark@nextdaily.co.kr)