문서 및 이미지 파일 공유 관련된 해킹 사고가 늘고 있다. 이들 중에 원본 파일에 실행 가능한 데이터가 포함되지 않아도 VBA매크로(엑셀),익스플로잇 페이로드(exploit payloads), 임베디드 플래시, 자바스크립트 코드와 같은 임베디드 된 악성 코드를 실행시킬 수 있는 공격도 증가하고 있다. 한컴오피스의 HWP, 일본의 이치타로 JTD 확장자 파일을 사용한 공격도 빈번하게 일어나고 있다. 이 수법은 익스플로잇(취약점 공격) 가능한 오브젝트를 포함한다. 국내의 경우 공공기관에서 한컴오피스 문서가 널리 사용되고 있어 주의가 필요하다.

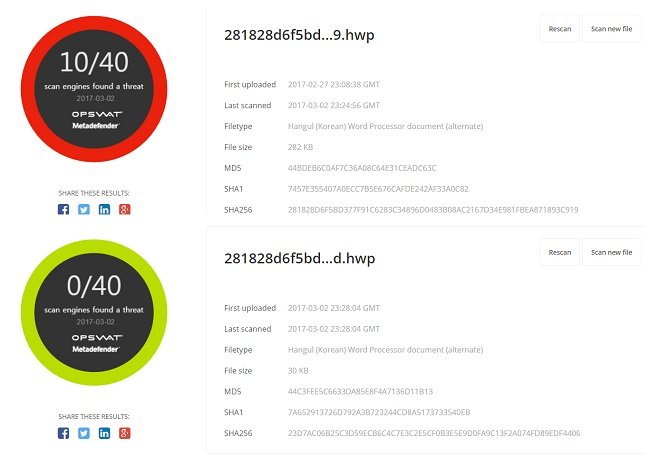

악성코드 탐지 전문 업체 옵스왓(대표 베니 크자니)이 악성코드 탐지 솔루션 ‘메타디펜더(Metadefender)’에HWP 및 JTD(일본 워드 프로세서 프로그램 Ichitaro) 확장자 파일에 대한 데이터 살균 기능을 추가했다고 밝혔다.

데이터 살균(CDR; Content Disarm& Reconstruction) 기술은 제로데이 공격을 포함하여 악성 콘텐츠가 실행되지 않도록 파일 내 익스플로잇(취약점공격) 콘텐츠를 모두 제거한다. 위험도가 높은 파일의 경우 여러 가지 방식의 살균 과정을 거치게 된다. 전통적인 멀웨어 엔진은 타깃 공격을 탐지 못할 수 있어 문서의 경우 데이터 살균 과정을 거치는 것이 보다 안전하다.

옵스왓은 메타디펜더에 HWP 및 JTD 파일 지원에 대해 한컴오피스 스위트 및 저스트시스템(JustSystems)의 기타 오피스 문서 파일 지원 추가, 익스플로잇 콘텐츠 우회 없이HWP 및 JTD 파일의 CDR 과정에서 유실되는 비저블 콘텐츠(visible content) 최소화, 오토캐드(AutoCAD) 및 스케치업(SketchUp) 파일 등 기타 CDR/데이터 살균 지원 유형을 확대할 예정이다.

이향선기자 hslee@nextdaily.co.kr