트렌드마이크로(대표 에바 첸)는 한국 이슈메이커스랩(IssueMakersLab)과 함께 국내 기업의 정보탈취를 목표로 한 공급망 공격(Supply Chain Attack) ‘오퍼레이션 레드 시그니처(Operation Red Signature)’가 발견됐다고 밝혔다.

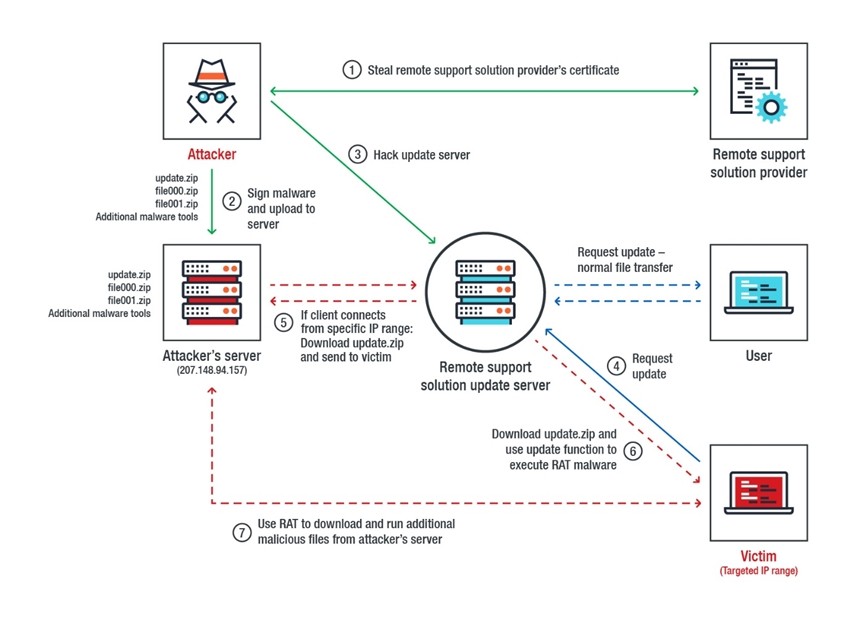

공격자들은 오퍼레이션 레드 시그니처를 활용해 원격 지원 솔루션 업체의 업데이트 서버를 해킹한 뒤, 업데이트 과정에서 ‘9002 RAT’라는 정보탈취용 악성코드를 고객에게 전달한다. 멀웨어를 탈취된 인증서에 서명하는 데 사용했으며, 공격대상 기업의 IP 주소 범위에 있는 경우에만 멀웨어를 전송하도록 업데이트 서버를 조작, 작동 시간을 2주 이내로 제한하는 등 맞춤형 공격을 시도한 것으로 드러났다.

트렌드마이크로 측에서는 “이 공격을 당한 회사의 보안담당자가 ‘연계 위협 방어 시스템(Connected Threat Defense)’을 발 빠르게 작동, 침해사실을 인지 및 내부 프로세스를 업데이트시켜 더 큰 피해를 막을 수 있었던 것”이라며 “공격자는 특정 업체의 데이터베이스 서버 관리 권한을 탈취하기 위해 접근한 것으로 알고 있다”고 말했다.

공급망 공격에 대해서 영향을 최소화하려면 다음과 같이 대응하면 된다.

- 타사 제품 및 서비스 감독 : 기업의 자체 온라인 온프레미스(예: 패치. 인증 메커니즘)의 보안을 유지하는 것 외에도 사용중인 타사의 응용프로그램에 보안 통제를 적용해야 한다.

- 적극적 사고 대응 전략 수립 : 공급망 공격은 주로 타깃형 공격으로 기업은 타사 공급 업체와 관련된 위험을 완전히 이해하고 관리하고 모니터링 할 수 있어야 한다.

- 네트워크에서 비정상적인 활동을 사전에 모니터링 : 방화벽 및 침입 탐지 및 방지 시스템은 네트워크 기반의 위협을 완화하는 데 도움이 된다.

- 최소 권한 부여의 원칙 적용 : 네트워크 세분화, 데이터 분류, 시스템 관리 도구 제한 및 애플리케이션 제어는 네트워크상의 멀웨어 이동을 방지하고 노출되는 데이터를 최소화하는데 도움이 된다.

이향선기자 hslee@nextdaily.cokr